Aus einem schlechten Scherz wird eine ernste Gefahr.

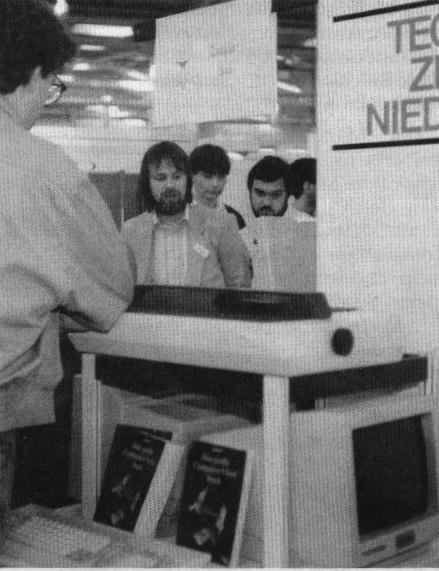

Ein Scherz mit Folgen: Burger auf der CeBIT'88

Noch vor gar nicht so langer Zeit war der Begriff Virus in Verbindung mit Computern ein Zauberwort, hervorgebracht von wenigen Eingeweihten aus den Leserreihen der "Bayerischen Hackerpost", umgeben von einem Flair von Mystik und Faszination. Manch einer hatte wohl gehört, daß es dabei um Programme geht, die sich selbst vervielfältigen, aber kaum einer wußte oder interessierte sich dafür, wie so etwas programmiert wird.

Ruhig blieb es auch nach dem schlagzeilenträchtigen Vorfall mit den "Tannenbäumen", die sich international über DFÜ kopierten. Sie "sprengten" zwar etliche Systeme nur durch ihr massives Auftreten, waren "ansonsten" aber harmlos. Wer sich auskannte und zum engeren Kreis gehörte, gab, was Computerviren an ging, nur die prinzipielle Funktionsweise oder bestenfalls einen ungefährlichen Pseudocode an die Öffentlichkeit weiter. Dies konnte nur dem allgemeinen Verständnis der Problematik dienen, aber niemanden in die Lage versetzen, einen Virus zu programmieren und damit unkontrolliert sein Unwesen zu treiben.

Dornröschen konnte also beruhigt schlafen - jedenfalls soweit es den Bereich der Atari-Computer betraf. Die wenigen Assembler-Programmierer, die sich mit der Virenthematik beschäftigten, gaben lediglich aufklärende Informationen weiter und verwendeten Virenprogramme nur zu Testzwecken im eigenen Bereich.

Einen ersten Stoß erhielt Dornröschen jedoch, als in der Zeitschrift c't aus dem Heise-Verlag das Assemblerlisting eines einfachen Virus für den ST veröffentlicht wurde. Er tat eigentlich nichts Schlimmeres, als sich bei jedem Diskettenwechsel in den Boot-Sektor der (nicht schreibgeschützten) neuen Diskette zu mogeln. Wer Spaß daran hatte, konnte nun beobachten, wie sich langsam alle Boot-Sektoren seiner Diskettensammlung mit diesem Virus infizierten. Da es jedoch auch unter ST-Usern Kindsköpfe gibt, wurden solche manipulierten Disketten weitergegeben; der unerwünschte Gast befand sich bald auf Text-, Daten- und Basic-Disketten und geriet auch an Verlage, die ihm dann ungewollt zu weiterer Verbreitung verhalfen. Wenn er auch nicht zur Datenzerstörung konzipiert war, so brachte er doch allein durch seine Anwesenheit die Speicheraufteilung durcheinander, was bei manchen Programmen zu verwirrenden Effekten führte.

Die Möglichkeit der Einbindung von Routinen, die Disketten oder Programme schädigen, war aber immer noch dem Assembler-Programmierer vorbehalten. Uns ist nicht bekannt, daß der "c't-Virus" im Laufe der Zeit in diese Richtung modifiziert wurde. Zudem war er, wenn man ihn erst einmal erkannt hatte, ohne Schaden relativ einfach zu löschen. Die auf der jeweiligen Diskette befindlichen Programme blieben von all dem unberührt.

Dornröschen konnte also weiterschlafen - bis zur jüngsten CeBIT-Messe in Hannover. Dort hatte es nun tatsächlich jemand fertiggebracht, auf dem Gemeinschaftsstand der niedersächsischen Technologiezentren ein "Virus Construction Set" für den Atari ST vorzustellen. Vorsorglich waren ein paar Wochen zuvor mehrere dieser "Virenfabriken" an Journalisten und Zeitungen verschickt worden, natürlich mit der strengen Auflage, "das Programm nicht weiterzugeben", wie man uns sagte. Mangels großer Sensationen auf dieser Messe wurde das "Ding" zum Hit. Fernsehen, Rundfunk und Tagespresse verhalfen Herrn Burger (Verfasser des "großen ComputerViren-Buchs"), der für das kleine Software-Entwicklungs- und -Vertriebshaus Maßfeller die "brisante Ware" vorstellte, zu kräftiger Publicity.

Burger hatte das "VCS" aber gar nicht entwickelt; der tatsächliche Autor, so hieß es, wolle lieber nicht genannt werden. Burgers Anliegen auf der CeBIT war auch nicht der Verkauf des "VCS", das ohnehin aufgrund hagelnder Proteste und Klagedrohungen schon am vierten Messetag vom Stand genommen wurde. Mittlerweile verschwand es völlig aus dem Vertrieb der ansonsten seriösen und mit der Atari-Szene kaum vertrauten Firma. Diese möchte sich in erster Linie mit einem Virenschutzsystem aus Hard- und Software für MS-DOS-PCs am Markt etablieren. Der ungewollte Rummel um das dem eigenen Anliegen eher fremde "VCS" bescherte dem Unternehmen also eine möglicherweise gar nicht willkommene Art von Popularität, noch dazu bei einer Publikumsschicht, die eigentlich gar nicht gemeint war.

Das von Burger entwickelte MS-DOS-Sicherungskonzept verwendet unter anderem eine optische Platte und eine spezielle RAM-Floppy namens Silicon Disk. Es benötigt einen Aufwand, der zumindest hardwaremäßig die Kosten des zu schützenden Systems bei weitem übersteigt. Deshalb konnte wohl auch diese Art von Schutz kaum das Interesse der breiten Massen finden.

Zur ohnehin gespannten Lage trug dann noch die Tatsache bei, daß das "Virus Construction Set" schon während der CeBIT in den einschlägigen Kreisen überall als Raubkopie zu bekommen war. Selbst auf der Messe wurde es an manchen Ständen eifrig "unter der Hand" weitergegeben.

Genau hier muß man wohl anfangen, jedem, der so etwas wie das "VCS" auf den Markt bringt, ernsthafte Vorwürfe zu machen. Wenn dergleichen illegal vervielfältigt wird, erwächst dem Raubkopierer daraus überhaupt kein Schaden. Das Gegenteil ist der Fall. Da er, anders als der ehrliche Käufer, nirgends registriert ist, kann er so einer kaum übersehbaren Menge unbedarfter User Schaden zufügen - unter voller Wahrung seiner Anonymität, etwa durch simple Verteilung entsprechend "infizierter" Public-Domain-Software. Das Ausmaß dieses Schadens, gerade bei kommerziellen Anwendern, läßt sich erahnen, wenn man bedenkt, wie viele Arbeitsstunden selbst dann schon erforderlich wären, wenn jede Diskette eines größeren Datenträgerbestandes "nur" überprüft werden müßte!

Die Auswirkungen, die das "VCS" auf die User-Landschaft haben wird, sind überhaupt noch nicht abzuschätzen. Jeder kleine Möchtegern-Hacker, dem zuvor mangelnde Sachkenntnis eine natürliche Schranke setzte, kann nun mit feinster Menüsteuerung schädlichste Virenprogramme erzeugen. Diese sind in der Lage, sich in jedes beliebige Programm einzuklinken, es damit unwiderruflich zu zerstören und auf einen vorher festgelegten Auslöser hin nahezu jeden beliebigen Effekt hervorzurufen. Das Spektrum reicht von der Formatierung der Festplatte über das Ausnullen der Diskette bis hin zur plötzlichen Abfrage eines Paßworts, ohne das ein verseuchtes Programm unweigerlich abstürzt oder sich selbst löscht.

Der Virus kann sich bei Bedarf erst ab einem bestimmten Systemdatum melden oder auch nur Programme einer bestimmten Größe berücksichtigen, damit, so das Handbuch, eine Verseuchung nicht weiter auffällt. Wenn ein solches Störprogramm sich nämlich mit ca. 8 KByte Umfang irgendwo anhängt, erweckt das natürlich bei ansonsten kleinen Utilities leichter Verdacht. Wer mit solchem Unheil noch nicht zufrieden ist, kann nach Herzenslust eigene AssemblerRoutinen dazulinken; das Spektrum des Schadens, den man anderen zufügen kann, ist hier nur durch den eigenen Einfallsreichtum beschränkt.

Man fragt sich, welch krankes Hirn so etwas geschaffen hat. Wir suchten und wurden an einem anderen Stand fündig, dem eines großen Verlages. Wie sich herausstellte, war der Autor ein Programmierer, der bis vor kurzem Software für den Atari ST geschrieben hatte. Seine Programme erreichten aber nach seinen eigenen Worten nur Verkaufszahlen von einigen hundert Exemplaren. Deshalb ist er nun auf andere Rechnertypen umgestiegen. War in seinem "VCS"Handbuch (neben einigen recht hämisch-destruktiven Hinweisen) zunächst noch vom Virus als "nachträglichem Software-Schutz" und vom "VCS" als Experimentierset nach Chemiekasten-Manier die Rede, so erwies sich dies alles nunmehr als vorgeschoben. Die Hacker und Raubkopierer - so der Autor - wollte er treffen, die seiner Meinung nach die Schuld an den schlechten Verkaufszahlen seiner Software trügen.

Verständnislosigkeit auf unserer Seite; eine zweifelhafte Art der Rache, und wenig zielsicher dazu. Wie schon gezeigt, sind es erfahrungsgemäß nicht die Crakker, die von Computerviren geschädigt werden. Tatsache ist außerdem, daß sich gute Software immer noch verkauft. Gerade die diesjährige CeBIT war ein Beweis dafür. Wer sich einmal durch den Atari-Stand gequetscht hat, wird kaum noch behaupten wollen, daß Programme für den Atari ST der Raubkopierer wegen unverkäuflich geworden seien und die entsprechenden Entwickler samt und sonders am Hungertuch nagen müßten. Das Unwesen der Software-Piraterie ist außerdem ein Phänomen, das keinesfalls nur Atari-User betrifft.

Hinzu kommt, daß Viren sich nun einmal nicht auf Programme beschränken, die als Raubkopie den Besitzer wechseln. In mehreren Fachzeitschriftenverlagen konnten über Originaltestmuster, Listing-Einsendungen oder Public-Domain-Software bereits Viren eindringen. Möglicherweise haben einige verantwortungslose Freaks Spaß daran, etwas Unheil bei den vermeintlich Großen zu stiften. Dazu genügt ja eine harmlose Diskette mit irgendeinem Listing und als Beigabe im Boot-Sektor oder, noch schlimmer, als File-Anhängsel ein kleiner Virus. Wir beim ATARImagazin sind jetzt vorsichtig geworden und überprüfen alle Disketten auf eventuell vorhandene Viren. Gerade die vom "VCS" produzierten jedoch sind extrem bösartig und schlecht zu identifizieren. Bei Programmen, die nicht schreibgeschützte Disketten benötigen (z.B. eine Textverarbeitung), kopieren sie sich nämlich erst viele Male unbemerkt weiter, ehe sie aktiv werden.

Gerade ambitionslose User, die sich brav nur Originaldisketten zulegen und den Atari als Arbeitsmittel benutzen, werden besonders hart vom "VCS" und vergleichbaren Dingen getroffen. Man stelle sich nur vor, daß ein Virus wenige Tage vor einem Termin das Manuskript einer Dissertation oder Examensarbeit löscht, schlimmstenfalls sogar den Inhalt einer ganzen Festplatte, die vielleicht Steuer-Software oder sonstige wichtige Programme enthält. Das ist kein grober Unfug mehr, das ist kriminell! Die Freaks haben inzwischen längst Virenschutzprogramme und kennen sich meist hervorragend mit ihren Geräten aus. Getroffen werden hier die User, die ihre Brötchen mit dem Atari verdienen, ihre Datenbank benutzen und sich bestenfalls noch mit der Handhabung einer Textverarbeitung gut auskennen, für die aber Begriffe wie Diskettenmonitor oder Boot-Sektor Fremdwörter sind.

Die Firma Omikron versandte vor kurzem die Updates für die Basic-Compiler-Version 2.0. Nach zwei Wochen kam die Alarmmeldung: Ein Virus hatte sich eingeschlichen und befand sich bereits auf einem großen Teil der verschickten Updates. Zum Glück handelte es sich nur um ein harmloses Exemplar im Boot-Sektor, das mit einem kurzen Killerprogramm eliminiert werden konnte. Dieses Beispiel zeigt aber, daß nun im ST-Bereich keiner mehr vor Viren sicher ist. Die schlafenden Hunde sind geweckt, und mit Dornröschens Ruhe ist es vorbei.

Wie schütze ich mich vor Viren?

Alle 8-Bit-User können wir relativ schnell beruhigen. Uns ist noch kein Fall von Viren im XL/ XE-Bereich bekanntgeworden.

Wenn überhaupt, dann wäre eine Aktivität hier nur bei einer Einbindung ins DOS denkbar. Wer seine Disketten nur mit einem "astreinen" DOS formatiert, das von einer schreibgeschützten Diskette geladen wurde, dürfte auch in Zukunft keine Probleme bekommen.

Schwieriger sieht es beim ST aus. Bei neuen Disketten, auch bei Updates, gekauften Originalen wie Public-DomainSoftware usw., sollte man zumindest den Boot-Sektor überprüfen. Ist die Programmdiskette eine Boot-Disk, lädt sich also das Hauptprogramm automatisch, ist eine Verseuchung unwahrscheinlich. In einem solch seltenen Fall kann dann allerdings nur noch der Assembler-Kundige einen Virus vom Programmcode unterscheiden, denn hier müssen sich ja "ganz legal" Daten im Boot-Sektor befinden. Bei "normalen" Disketten, deren Programme vom Desktop aus gestartet werden, ist jedoch Vorsicht angebracht, wenn das erste Byte im Boot-Sektor den Wert $60 (dez. 96) enthält. Das wäre dann nämlich ein Sprungfeld (BRA) zu einem Programm im Boot-Sektor.

Bei Viren des "VCS" ist eine Diagnose noch schwieriger. Mißtrauisch sollte man werden, wenn Programme plötzlich versuchen, auf die Diskette zu schreiben (Meldung: "Disk ist schreibgeschützt") oder wenn ungewöhnlich lange und oft beim Laden von Diskette in der Directory herumgesucht wird. (Dann sucht der Virus noch nicht infizierte Programme und hängt sich an diese an.) Das "VCS" ist übrigens in der Lage, Programme vom Typ TTP, PRG und TOS zu verseuchen.

Unser "Erste-Hilfe"-Programm, das wir hier zur Unterstützung der Kontrolle abdrucken, hat den schönen Namen "Ulrichs Virendoktor". Es ist in GFA-Basic, Version 2.0, geschrieben und in der Lage, "VCS"- und Bootsektor-Viren zu erkennen. Programme, die vom "VCS" verseucht sind, lassen sich allgemein nicht retten; auch der "Virendoktor" kann sie nur kenntlich machen. Sollte es sich dabei um Original-Software oder wichtige Daten handeln, sollte man sich am Verursacher schadlos halten. Da die Rechtslage mangels Präzedenzfall unklar ist, können wir nur raten, auf jeden Fall vorher den Rat eines Juristen einzuholen.

Zeigt der Virenkiller ein "VCS"-Virus im File an, besteht die Möglichkeit, dieses Programm zu löschen oder aber zur Hauptauswahl zurückzugehen. Wird ein Virus im Boot-Sektor entdeckt, kann man diesen restaurieren und dadurch den Virus löschen. Die Programme auf der Diskette werden dabei nicht beschädigt. Wichtig ist dabei, daß anschließend der Computer ausgeschaltet wird, da sich der Virus aus dem Boot-Sektor nach wie vor im Speicher befindet (nicht bei "VCS"-Viren) und sich natürlich bei nächster Gelegenheit sofort wieder in den BootSektor schreiben würde.

Eine kleine Einschränkung sei gemacht. Es ist durchaus möglich, daß unser "Virendoktor" auf Programme anspricht, die nicht (!) von dem "VCS"-Virus befallen sind. Wir haben über 100 verschiedene Programme getestet; dabei wurden nur verseuchte angezeigt. Daß dies immer so ist, können wir nicht garantieren; Ausnahmen bestätigen bekanntlich die Regel.

Eine Info für Vireninteressierte, -verunsicherte und -geschädigte möchte ich hier noch anfügen. Die erwähnte Firma Maßfeller hat, wie sie uns mitteilte, die EVISAD (Erste Virensammelstelle Deutschlands) gegründet. Dort werden verdächtige Disketten analysiert, Ratschläge erteilt und allgemeine Informationen zum Thema Viren gegeben. Hier die Adresse:

Helga Maßfeller Ankerstr. 4 4472 Haren (Ems)